In un’era in cui i dati sono al centro di molte attività, sia a livello personale che aziendale, è essenziale garantire la sicurezza e la continuità operativa in caso di imprevisti. La regola del backup 3-2-1 backup è da considerarsi solo un punto di partenza, poiché il solo backup può non essere un’arma sufficiente per proteggere i dati in modo adeguato.

La regola del backup 3-2-1, che prevede di avere almeno 3 copie dei dati, conservate su 2 supporti diversi, di cui 1 copia off-site, è ancora oggi valida. Tuttavia, per affrontare gli scenari più complessi e garantire la business continuity, è indispensabile inserirla in una strategia più ampia e strutturata di disaster recovery (DR).

Indice dei contenuti:

In cosa consiste la regola del 3-2-1 backup?

La regola del 3-2-1 backup è applicabile a tutti i tipi di ambienti, fisici o virtuali, e a tutti i tipi di dati, personali e aziendali. Seguendo questa modalità, si dovrebbe:

- possedere almeno 3 copie dei dati: avere più copie di backup riduce il rischio di perdita dei dati in caso di incidenti, specialmente per progetti in cui i dati rivestono un’importanza critica.

- Conservare le copie su 2 supporti diversi: è consigliabile salvare le copie su diverse tipologie di storage per prevenire disastri in caso di guasti ai dispositivi.

- Conservare 1 copia di backup off-site: fondamentale anche la separazione fisica tra le copie dei dati, conservando il dispositivo di storage esterno in un luogo diverso da quello di produzione.

Tale regola, se integrata in una strategia di disaster recovery, può fare la differenza anche in caso di assoluta emergenza.

Cosa si intende per disaster recovery?

Il disaster recovery si riferisce al piano strategico completo per il recupero dei dati in caso di imprevisti, dai guasti e attacchi informatici sino ai disastri naturali che possono compromettere l’operatività aziendale.

È, in sostanza, la controparte del backup: mentre quest’ultimo garantisce la copia dei dati, il DR assicura che i dati possano essere ripristinati in modo tempestivo.

In un contesto in incessante evoluzione, anche le infrastrutture più sicure possono essere soggette ad eventi imprevedibili. Le aziende che gestivano i loro backup tramite la regola del 3-2-1 hanno sperimentato disservizi, ma sono state in grado di recuperare tutte le informazioni e i dati poiché in replica su altre infrastrutture. Ecco perché l’ambiente di recovery deve riflettere quello di produzione e, per questo, necessita di un’infrastruttura correttamente replicata.

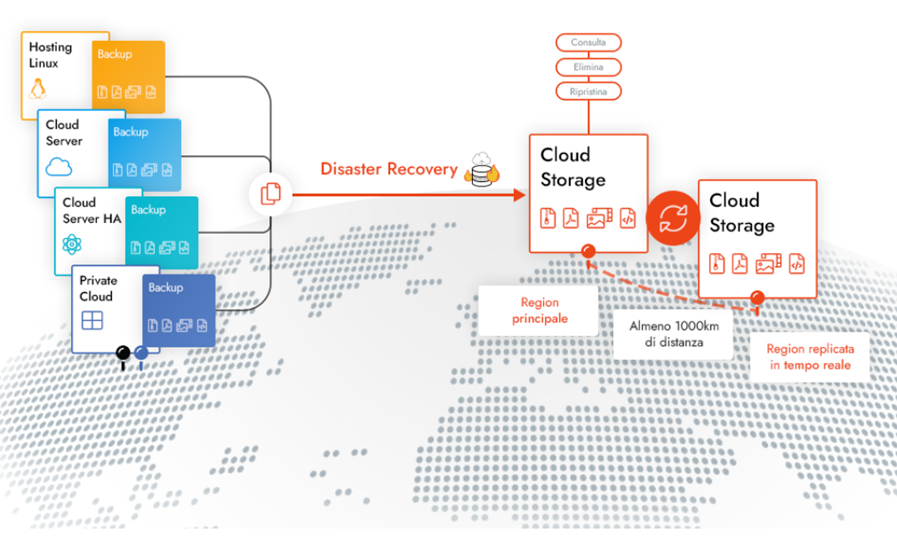

Il servizio Disaster Recovery di Shellrent ti permette di conservare una o più copie di backup in un Cloud Storage esterno e ridondato, così da poterle ripristinare velocemente in caso di imprevisti.

Disaster Recovery: i vantaggi

Il servizio Disaster Recovery può essere abbinato a ogni Web Hosting e Cloud Server di Shellrent. Tra i principali vantaggi:

- Effettua in modo automatico una copia di backup all’interno del Cloud Storage.

- Scegli in autonomia la retention.

- Mantieni un backup a tempo indeterminato.

- Consulta i dati salvati all’interno dello spazio di storage esterno.

- Ripristina il backup all’occorrenza in pochi click direttamente dal Pannello Manager.

Come funziona il servizio Disaster Recovery

Il servizio Disaster Recovery di Shellrent si appoggia a un Cloud Storage per funzionare correttamente. Ogni backup viene copiato all’interno di uno storage in replica in tempo reale in una region differente, a oltre 1.000 km di distanza.

È importante sottolineare che la sicurezza dei dati e la business continuity sono aspetti critici per qualsiasi attività, indipendentemente dalle dimensioni o dal settore. Pertanto, pianificare una strategia di Disaster Recovery è un passo fondamentale per garantire la protezione dei dati e la continuità operativa, soprattutto in un contesto in cui gli imprevisti sono sempre dietro l’angolo.